随着网络的发展,用户网络中系统资源数量、种类日益增多,与此同时系统资源的运维风险也与日俱增。

1. IT运维风险

◆ 内部人员违规操作风险

随着企业信息化进程不断深入,企业的业务系统变得日益复杂,由内部员工违规操作导致的安全问题变得日益突出。防火墙、防病毒、入侵检测系统等常规的安全产品可以解决一部分安全问题,但对于内部人员的违规操作却无能为力。

◆ 第三方维护人员安全隐患

企业在发展的过程中,因为战略定位和人力等诸多原因,越来越多的将非核心业务外包给设备商或者其他专业代维公司。如何有效地监控设备厂商和代维人员的操作行为,并进行严格的审计是企业面临的一个关键问题。

◆ 高权限帐户滥用风险

因为种种历史遗留问题,并不是所有的信息系统都有严格的身份认证和权限划分。权限划分混乱、高权限帐户(如root帐户)共用等问题一直困扰着网络管理人员。高权限帐户往往掌握着数据库和业务系统的命脉,任何一个操作都可能导致数据的修改和泄露。高权限帐户的滥用,让运维安全变得更加脆弱,也让责任划分和威胁追踪变得更加困难。

◆ 系统共享帐户安全隐患

无论是内部运维人员还是第三方代维人员,都是直接采用系统帐户完成系统级认证之后,即可进行运维操作。随着系统的不断庞大,运维人员与系统帐户之间的交叉关系越来越复杂,一个帐户多个人同时使用,因此帐户不再具有唯一性。同时系统帐户的密码策略也难以执行,密码修改需要通知所有知晓该帐户的人,如果有人离职或部门调动,密码还需要立即修改。一旦发生密码泄露,误操作或者恶意操作,将无法追查到责任人。

◆ 违规行为无法管控风险

管理员总是试图定义各种操作条例,来规范内部人员的操作行为,但是除了在造成恶性后果后进行追责,却没有更好的方式来避免不合规的操作行为。如果不对用户的操作行为进行严格的管控,只是进行事后追责,那么只能亡羊补牢,但是用户的损失已经造成。

2. 建设目标

◆ 事前预防

通过建立“自然人(运维)-资源(IT设备)-资源帐户(用户账户)”关系,实现统一认证和授权。

◆ 事中控制

通过建立“自然人-操作(权限)-资源”关系,实现用户的操作审计和控制。

◆ 事后审计

通过建立“自然人-资源-审计日志”关系,实现事后溯源和追责。

3.解决方案

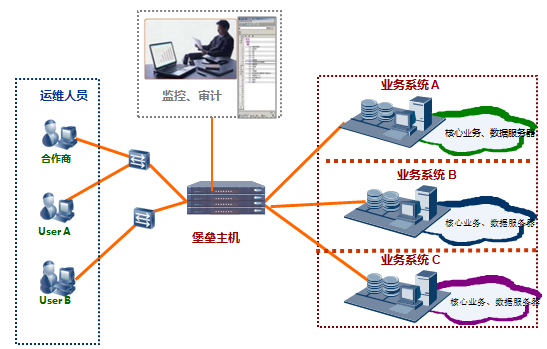

3.1架构图:

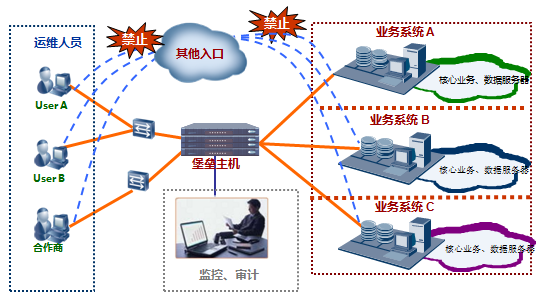

3.2 统一登入接口

禁止运维人员直接访问IT设备,只允许特定IP、特定帐号的运维人员通过运维审计平台去运维IT设备,严格控制了运维入口。

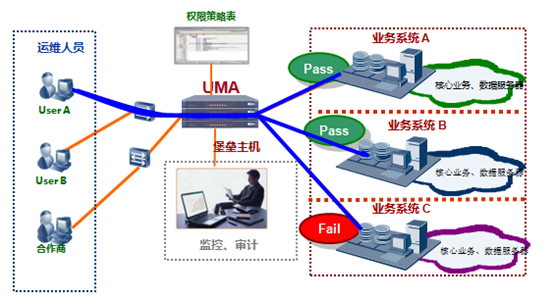

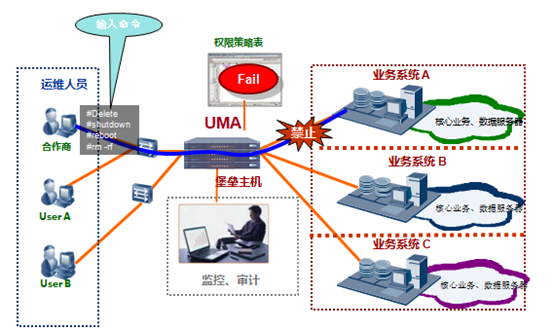

3.3 权限控制

1)针对不同运维人员所需运维的IT设备,堡垒机上开放所需的访问权限,避免越权访问;

2)删除、重启等高危命令受到严格控制,运维过程受到实时监控,防止误操作对IT设备带来致命的影响。

3.4 审计

运维人员通过字符终端、图形终端、数据库终端、文件传输等方式进行的运维操作均被堡垒机记录下来,并支持以命令查看、视频回放等方式进行审计。